Por qué mi iOS14 advierte de seguridad débil cuando me conecto a TP-Link Wi-Fi

Archer C5400 , RE270K , RE715X , Archer TX55E , Deco BE65-5G , Archer C2 , Archer AX95 , RE205 , Archer AX96 , Archer TX20UH , Archer VR1200v , Deco Voice X50 , Deco E4R , Deco E4S , M7350 , Deco X4300 Pro , Archer GE550 , Archer BE850 , Deco W6000 , Archer C8 , Archer C9 , Archer C6 , Archer C7 , RE210 , Archer AX90 , RE330 , Archer CR700 , RE450 , Archer C5400X , RE315 , Deco X50-PoE , Archer A1200 , Archer T2UH , M7000 , RE500XD , TL-WA850RE , Deco WB10800 , Deco W7200 , Archer T3U Nano , Archer AX80 , Archer VR400 , RE200 , RE105 , Archer AX4200 , Archer XR500v , Archer A2 , Archer AX75 , Archer AX73 , Archer VR2100 , Deco PX50 , Archer VR2800v , Deco BE95 , Archer VR1210v , Deco BE65 Pro , RE350 , Archer A6 , Archer A7 , Archer AX72 , Archer A5 , TL-MR150 , Deco X90 , Archer A8 , Archer A9 , RE230 , Deco W2400 , RE215 , Archer AX68 , Deco X95 , RE335 , RE455 , RE605X , Archer AX5300 , Deco X96 , Deco XM73 , Archer Air R5 , Deco XE75 Pro , TL-MR3040 , Archer AXE300 , Archer AX1500 , Archer BE700 , Archer AX60 , Archer VR300 , RE220 , Deco M3W , Archer AX3000 , Deco W3600 , RE400 , Archer A2600 , Archer AX55 , Deco X50-DSL , Archer T4E , RE505X , Archer AX53 , Deco X68 , Archer AX51 , Archer VR2800 , Archer MR550 , TL-MR6400 , TL-WA860RE , Deco X5700 , Archer T4U , Archer BE11000 Pro , Archer AX50 , Deco M5 , RE650 , Deco M4 , Deco HX20 , Deco M3 , Archer AX6000 , RE603X , Deco X75 , Archer TBE550E , Archer C24 , Archer TX20U Plus , DecoX5700 , Deco X50-4G , RE700X , RE1750X , Archer T4UH , Archer C21 , Archer TX50E , Archer C20 , RE780X , Archer MR200 , Archer T3U , TL-MR3020 , Archer MR202 , RE700K , Archer AX1800 , Deco X50-Outdoor , Deco X73-DSL , Archer BE800 , Archer VR200 , Deco X50-5G , Archer BE3600 , Deco X80 , Archer T2E , Archer BE7200 , RE300 , Archer C900 , Archer AX4400 , RE305 , RE600X , Archer C50

Recent updates may have expanded access to feature(s) discussed in this FAQ. Visit your product's support page, select the correct hardware version for your device, and check either the Datasheet or the firmware section for the latest improvements added to your product. Please note that product availability varies by region, and certain models may not be available in your region.

Problema Descripción/Fenómeno:

Desde las actualizaciones de IOS 14 ( https://support.apple.com/en-us/HT211808 ), Apple ha realizado grandes cambios en la actualización de seguridad de los dispositivos IOS. Las nuevas funciones de privacidad mejoran la transparencia del usuario y controlan cómo las aplicaciones acceden a su ubicación, fotos, micrófono y cámara.

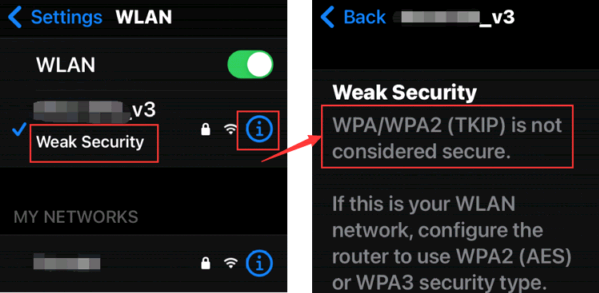

Después de eso, a veces puede recibir una "Advertencia de privacidad" o "Seguridad débil" en su red Wi-Fi.

Caso 1: Seguridad Débil

Los siguientes modos de seguridad han sido considerados inseguros por Apple. Entonces, cuando los dispositivos IOS detectan que su router usó alguno de ellos, aparecerá la seguridad débil.

( https://support.apple.com/en-us/HT202068 )

-

Modos mixtos WPA/WPA2

-

Personal WPA

-

WEP, incluidos WEP abierto, WEP compartido, WEP de red de seguridad de transición o WEP dinámico (WEP con 802.1X)

-

TKIP, incluida cualquier configuración de seguridad con TKIP en el nombre

Solución :

Cambie la seguridad de su router para que sea una de las siguientes:

WPA3 Personal; WPA2/WPA3 Transitional o WPA2 Personal (AES)

Actualmente, todos los routers TP-Link admiten cambios en la seguridad inalámbrica, y actualice al firmware más reciente para mejorar su seguridad.

Nota: Para el Archer C60 V2, comuníquese con soporte .

1. Para el router TP-Link

Inicie sesión en la interfaz web de su router, refiriéndose a ¿Cómo inicio sesión en la utilidad basada en web (página de administración) del router inalámbrico TP-Link?

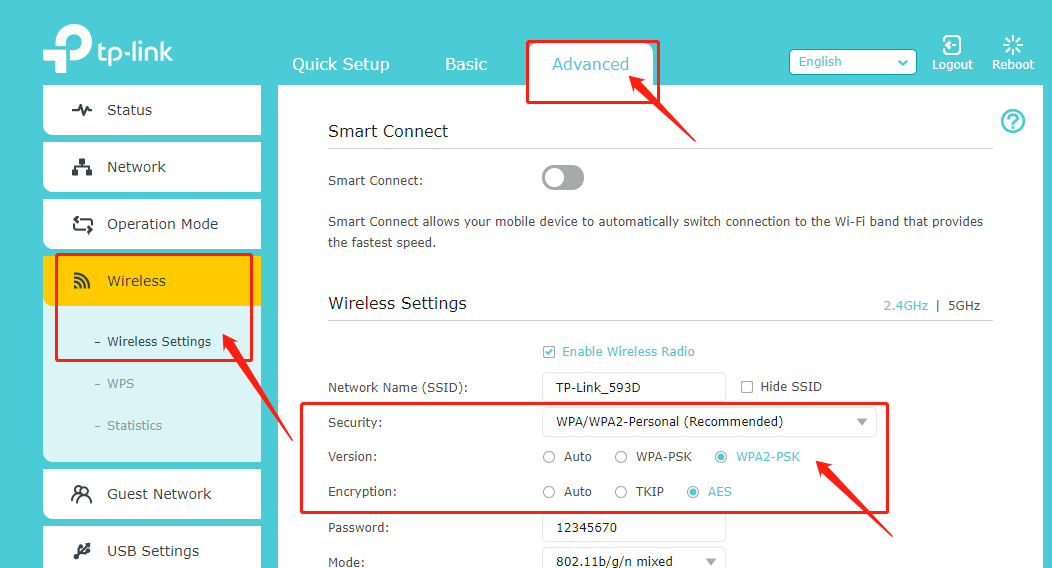

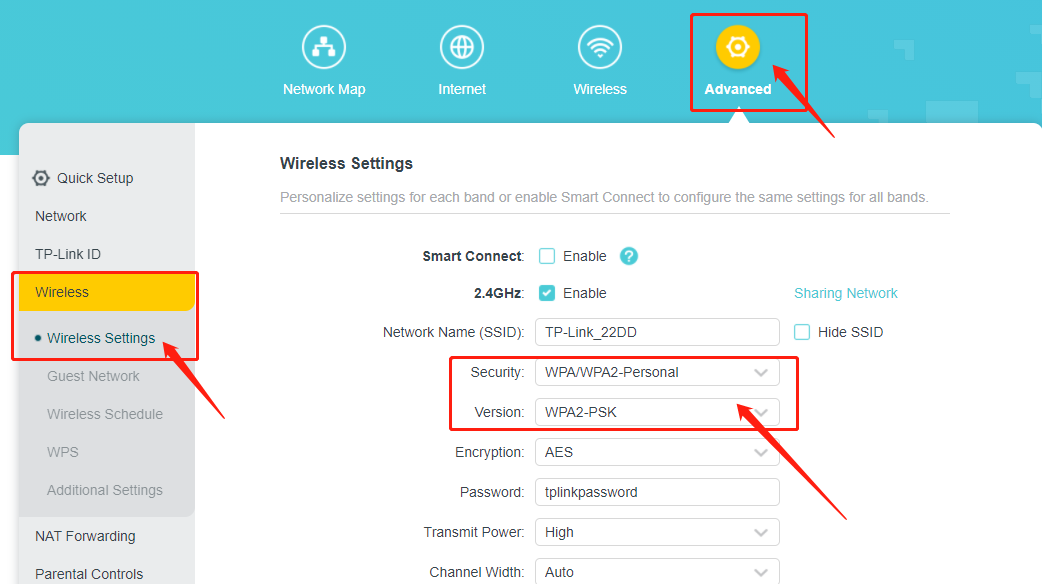

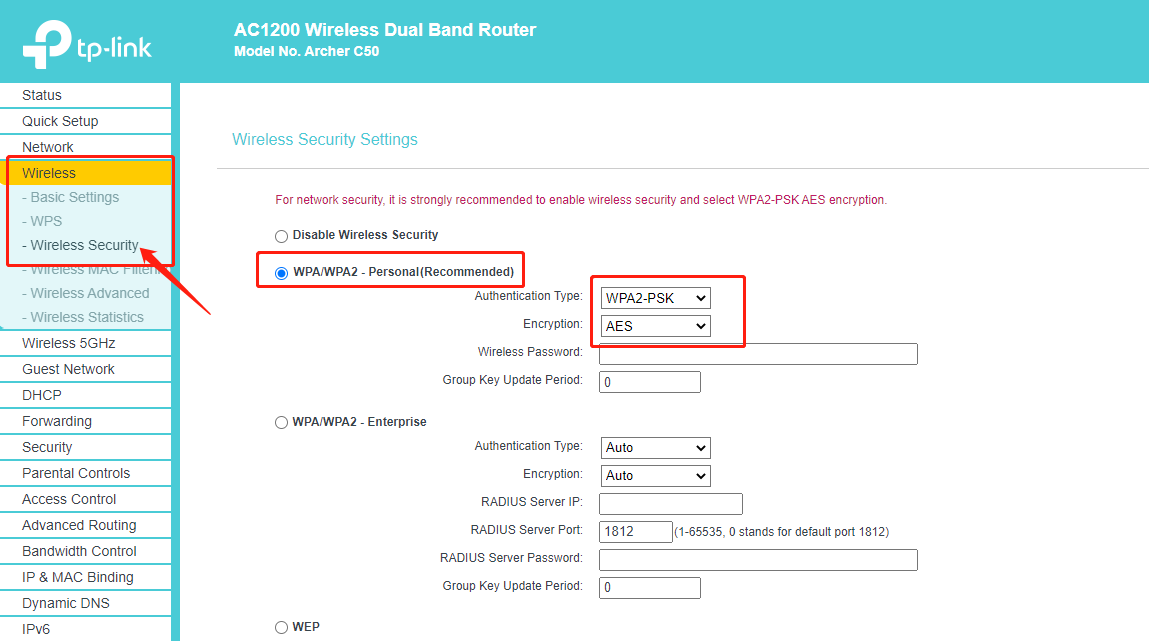

En la interfaz web, vaya a Avanzado -> Inalámbrico -> Configuración inalámbrica -> cambie el tipo de seguridad a WPA2-PSK -> haga clic en el botón Guardar para finalizar la configuración.

Serie Archer (tome Archer C9 como ejemplo):

Serie WiFi6 (tome AX 1500 como ejemplo):

TL-WR841N y Archer C50, C55:

2. Para la serie Deco

Para la versión de firmware anterior del dispositivo Deco, el tipo de seguridad se configura de forma predeterminada como WPA2-PSK[AES]/ WPA-PSK[TKIP] mixto, lo que ofrece una mayor compatibilidad para garantizar la conexión de red de varios clientes terminales.

Hemos lanzado firmware oficial para los dispositivos Deco para permitirle cambiar el tipo de seguridad inalámbrica en semanas, verifique las actualizaciones en su aplicación Deco. Al mismo tiempo, actualice su aplicación Deco a la última versión.

NOTA:

1. Para Deco M9Plus con 1.2.12 o una versión de firmware anterior , descargue el archivo de actualización de nuestro sitio web oficial e instale la actualización manualmente.

2. Si tiene el Deco X20/X60 funcionando junto con el otro modelo de dispositivos que no son compatibles con WPA3, o tiene el Deco M3W en su red deco, puede actualizar sus dispositivos Deco a este firmware beta según su Deco modelos Haga clic aquí para obtener el firmware beta.

Después de actualizar al firmware más reciente , puede seleccionar el tipo de seguridad para la red en la aplicación Deco -> etiqueta "Más" -> Wi-Fi-> haga clic en "Contraseña" -> haga clic en "Seguridad" -> establezca el tipo de seguridad como “WPA2-PSK[AES]” o WPA2-PSK[AES] + WPA-PSK[TKIP]” o Ninguno.

Tome Deco M5 como ejemplo.

Para los modelos que admiten seguridad WPA3 (como Deco X20 y Deco X60), puede habilitar WPA3 para su red a través de la aplicación Deco. Vaya a la etiqueta "Más" -> Wi-Fi-> haga clic en "Contraseña" -> habilite "WPA3".

3. Para extensores de rango

(1) se recomienda cambiar el método de cifrado del router front-end o AP principal a WPA2 + AES;

(2) luego actualice el firmware del extensor de rango a la versión más reciente en la página de soporte oficial ;

(3) luego reinicie y vuelva a configurar el extensor de alcance después de actualizar al firmware más reciente. Establezca el SSID del extensor de rango a uno nuevo para verificar, se recomienda configurarlo a través de la página web. Luego reinicie el router y el extensor de rango juntos después de eso.

4. Para productos MiFi

1) M7200 V2 y V3, M7450 V2, M7650 V1.1 :

El último firmware oficial ya ha configurado AES como el cifrado predeterminado, actualice el firmware a la última versión, no es necesario cambiar la seguridad manualmente.

2) M7650 V1, M7450 V1, M7350 V5, M7200 V1, M7000 V1, M7300 V3 :

La configuración de seguridad Wi-Fi predeterminada es WPA-PSK/WPA2-PSK Auto, cámbiela a WPA-PASK/WPA2-PSK AES. Si no puede ver esta opción, asegúrese de estar utilizando el firmware más reciente

3) M7350 V3 y V4, M7310 V1 y V2, M7300 V2 :

La configuración de seguridad Wi-Fi predeterminada es WPA-PSK/WPA2-PSK Auto, no hay opción para configurar solo AES.

[Nota]:

El cifrado Wi-Fi predeterminado en nuestros productos está configurado en Auto, que también admite AES, el método de cifrado seguro, y también admite el cifrado TKIP para que sea compatible con los dispositivos que solo admiten el cifrado TKIP.

No significa que Apple deba usar el método de encriptación débil cuando dice seguridad débil. Si configura el cifrado en AUTO o TKIP mix AES, los dispositivos iOS elegirán activamente el método de cifrado seguro WPA2+AES, pero aún así le darán una advertencia. Así que por favor no se preocupe por su seguridad.

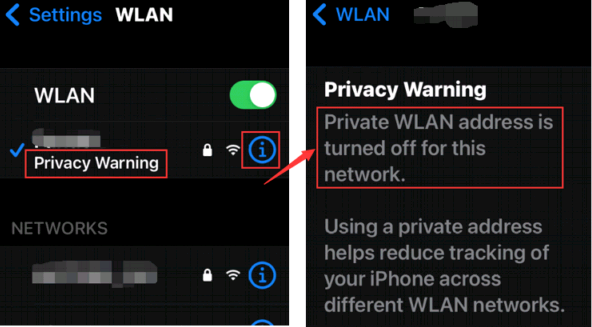

Caso 2: Advertencia de privacidad sobre la desactivación de la dirección WLAN privada.

Causa : Sucede porque el iOS usa su dirección MAC real para comunicarse.

Sugerencia :

Para mejorar la privacidad, Apple sugirió mantener las direcciones privadas habilitadas todo el tiempo para que su dispositivo use una dirección MAC diferente con cada red Wi-Fi. ( https://support.apple.com/en-us/HT211227 )

Nota: Aunque impedirá que alguien rastree su actividad de red, algunos usuarios informaron que sus dispositivos IOS eran "desconocidos" para los routeres, ya que el fabricante ya no podía reconocer la dirección MAC aleatoria. El problema relacionado ya se ha discutido, como:

https://community.netgear.com/t5/Nighthawk-WiFi-Routers/Unknown-Attached-Device/mp/2005741

https://community.tp-link.com/ nosotros/inicio/foro/tema/515526

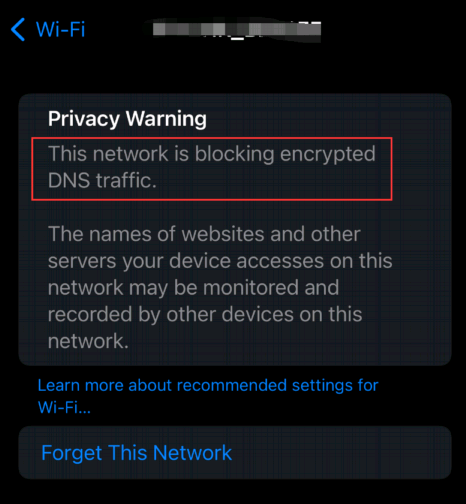

Caso 3: Advertencia de privacidad sobre no admitir DNS encriptado.

Causa: esta función de privacidad de iOS está diseñada para usarse cuando no se puede confiar en el router y en el manejo del DNS por parte del router, por lo que está diseñado para eludir lo que sea que esté haciendo el router.

Soluciones :

Deco tiene una forma especial de manejar sus solicitudes de DNS y cuándo recibió esta notificación.

Configure el servidor DNS en 8.8.8.8 y 1.1.1.1 manualmente en la aplicación Deco > Más > Avanzado > IPv4 , luego vaya a la configuración WiFi de sus dispositivos IOS, olvide/elimine la red de Deco y vuelva a conectarse.

Consulte las preguntas frecuentes ¿Cómo cambiar la configuración del servidor DNS en mi Deco?

¿Es útil este artículo?

Tus comentarios nos ayudan a mejorar esta web.

Selecciona qué describe mejor la información:

- Insatisfech@ con el producto

- El articulo es demasiado complicado

- Título es confusa o errónea

- No es la información que estaba buscando

- El artículo es poco claro

- Otro

Gracias

Agradecemos los comentarios.

Pulsa aquí para contactar con el soporte técnico de TP-Link.

Este sitio web utiliza cookies para mejorar la navegación por el sitio web, analizar las actividades en línea y ofrecer la mejor experiencia de usuario posible en nuestro sitio web. Puedes oponerte al uso de cookies en cualquier momento. Encontrarás más información en nuestra política de privacidad .

Este sitio web utiliza cookies para mejorar la navegación por el sitio web, analizar las actividades en línea y ofrecer la mejor experiencia de usuario posible en nuestro sitio web. Puedes oponerte al uso de cookies en cualquier momento. Encontrarás más información en nuestra política de privacidad .

Cookies Básicas

Estas cookies son necesarias para el funcionamiento del sitio web y no pueden desactivarse en tu sistema.

TP-Link

accepted_local_switcher, tp_privacy_base, tp_privacy_marketing, tp_smb-select-product_scence, tp_smb-select-product_scenceSimple, tp_smb-select-product_userChoice, tp_smb-select-product_userChoiceSimple, tp_smb-select-product_userInfo, tp_smb-select-product_userInfoSimple, tp_top-banner, tp_popup-bottom, tp_popup-center, tp_popup-right-middle, tp_popup-right-bottom, tp_productCategoryType

Livechat

__livechat, __lc2_cid, __lc2_cst, __lc_cid, __lc_cst, CASID

Youtube

id, VISITOR_INFO1_LIVE, LOGIN_INFO, SIDCC, SAPISID, APISID, SSID, SID, YSC, __Secure-1PSID, __Secure-1PAPISID, __Secure-1PSIDCC, __Secure-3PSID, __Secure-3PAPISID, __Secure-3PSIDCC, 1P_JAR, AEC, NID, OTZ

Cookies de Análisis y de Marketing

Las cookies de análisis nos permiten analizar tus actividades en nuestro sitio web con el fin de mejorar y adaptar la funcionalidad del mismo.

Las cookies de marketing pueden ser instaladas a través de nuestro sitio web por nuestros socios publicitarios con el fin de crear un perfil de tus intereses y mostrarte anuncios relevantes en otros sitios web.

Google Analytics & Google Tag Manager

_gid, _ga_<container-id>, _ga, _gat_gtag_<container-id>

Google Ads & DoubleClick

test_cookie, _gcl_au

Meta Pixel

_fbp

Crazy Egg

cebsp_, _ce.s, _ce.clock_data, _ce.clock_event, cebs

lidc, AnalyticsSyncHistory, UserMatchHistory, bcookie, li_sugr, ln_or