Que faire si j'ai une erreur de certificat?

Partie 1: Pour l'interface de gestion Web EAP et CPE

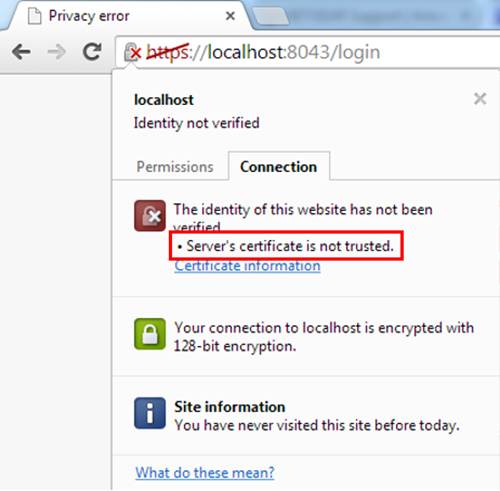

Lorsque vous essayez de visiter l’interface Web via https dans Chrome, telle que l’interface Web du contrôleur EAP / Omada ou Pharos CPE Series, le certificat du serveur n’est pas approuvé.

Le certificat indique comment les sites Web publics se font confiance. C'est assez sûr car nous pouvons nous assurer que l'adresse IP est la même que celle du serveur.

Voici deux exemples pour résoudre l'erreur de certificat survenue sur les produits TP-Link.

1. Erreur de certificat sur Chrome

Cliquez sur Avancé - Passer à localhost (non sécurisé) , l'interface Web de EAP / Omada Controller s'affichera.

2. Erreur de certificat sur Internet Explorer

Dans Internet Explorer, il vous suffit de cliquer sur Continuer sur ce site Web (non recommandé) pour accéder à l'interface Web.

Part 2: For EAP/Omada controller

Pour les périphériques EAP, son certificat ne peut pas être modifié; tandis que pour le contrôleur EAP / Omada, vous pouvez importer manuellement votre propre certificat si vous en avez un.

Voici les instructions:

1. Désactivez le contrôleur EAP / Omada sur votre ordinateur.

2. Copiez votre fichier de magasin de clés (tel que le fichier keystore.jks) dans le dossier «keystore» du chemin d'installation du contrôleur EAP / Omada.

3. Entrez le dossier “properties” du chemin d'installation du contrôleur EAP / Omada, éditez le fichier “jetty.properties”.

4. Trouvez les scripts ci-dessous:

ssl.key.store.password = tplink

ssl.manager.password = tplink

ssl.trust.store.password = tplink

key.store.path = / keystore / eap.keystore

trust.store.path = / keystore / eap.keystore

5. Remplacez les scripts ci-dessus par de nouveaux scripts, comme ci-dessous:

ssl.key.store.password = le storepass de votre propre certificat

ssl.manager.password = la clé de votre propre certificat

ssl.trust.store.password = le storepass de votre propre certificat

key.store.path = / keystore / keystore.jks votre fichier de magasin de clés

trust.store.path = / keystore / keystore.jks votre fichier de magasin de clés

6. Lancez le contrôleur EAP. Ensuite, vous pouvez utiliser votre nom de domaine en fonction de votre certificat pour le visiter, tel que https: // nom_hôte: 8043. Notez que l'adresse IP du nom d'hôte doit être celle du PC du contrôleur.

Est-ce que ce FAQ a été utile ?

Vos commentaires nous aideront à améliorer ce site.

4.0-F_normal_1593323206680k.png)

4.0-F_normal_1593323172709r.png)