Comment limiter l'IP spécifique pour accéder au serveur interne par le routeur TP-Link pro ?

Scénario d'application

Dans certains cas, nous souhaitons simplement que certaines adresses IP externes spécifiques accèdent au serveur interne derrière le routeur TP-LINK SMB. Cette demande peut être satisfaite par Virtual Server with Access Control .

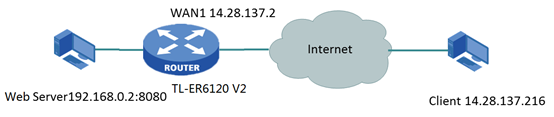

Maintenant, nous prenons TL-ER6120 v2 comme exemple. Le serveur Web se trouve derrière le port LAN TL-ER6120 en tant que 192.168.0.2:8080. Et le client est situé dans 14.28.137.216 sur WAN1. Nous voulons seulement permettre à l'IP externe 14.28.137.216 d'accéder à ce serveur. Notre topologie est connectée comme suit.

Comment pouvons-nous y parvenir?

TL-ER6120 est un périphérique NAT. Le serveur Web est sur 192.168.0.2:8080 derrière TL-ER6120. Tout d'abord, nous ouvrons le port 8080 sur 192.168.0.2 pour toutes les adresses IP externes. Et puis nous configurons le contrôle d'accès pour limiter uniquement l'IP 14.28.137.216 à l'accès au serveur Web. Les étapes de configuration spécifiques sont les suivantes.

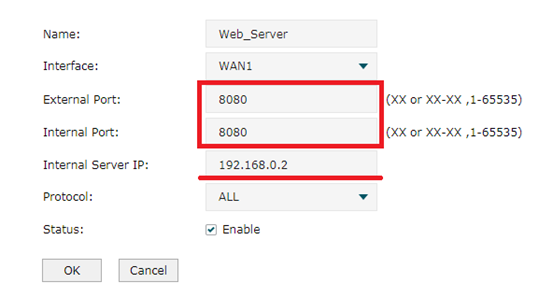

Étape 1

Cette étape, nous devons ouvrir les ports de 8080. Allez dans Advanced ----> NAT -----> Virtual Server. Pour l'interface, nous sélectionnons WAN1 et définissons le port sur 8080. L'IP du serveur interne est 192.168.0.2. Cliquez ensuite sur OK. Une fois terminé, il y aura une entrée de règle dans la liste des serveurs virtuels.

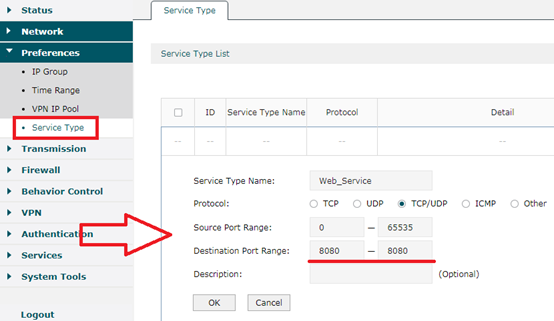

Étape 2

Cette étape, nous configurons le type de service pour correspondre au port 8080 du serveur Web. Sélectionnez Préférences ----> Type de service. Nommez le type de service en tant que service Web. Et sélectionnez Protocole TCP / UDP. La plage de ports source est 0-65535. Remplissez le port de destination par 8080. Cliquez sur OK.

Étape 3

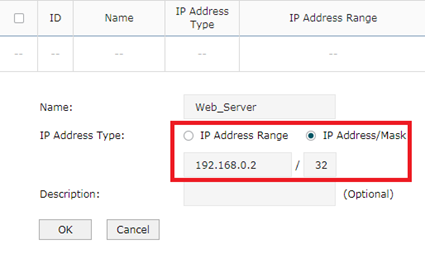

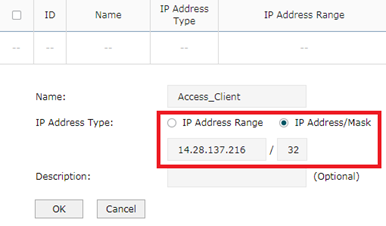

Cette étape nous allons configurer le groupe IP. Allez dans Préférences -----> Groupe IP ----> Adresse IP. Ajoutez l'entrée comme ci-dessus.

Access_Client est le même avec Web_Server. Ensuite, il y aura deux nouvelles entrées dans la liste d'adresses IP.

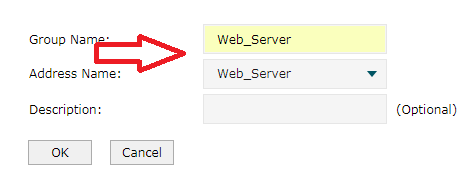

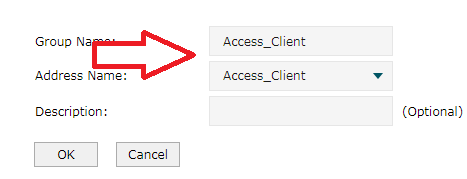

Passez au groupe IP. Correspond au nom de l'adresse et au nom du groupe. Réglez selon l'image respectivement.

Cette étape est simple. Faites ensuite correspondre Access_Client avec Access_Client Group.

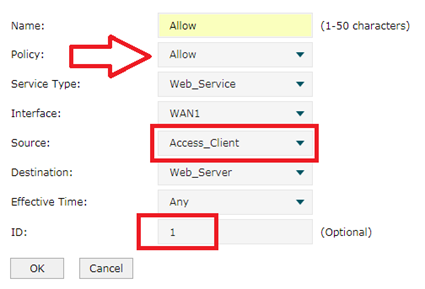

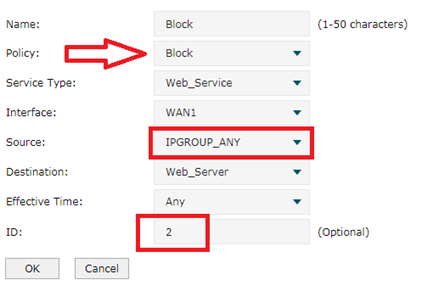

Étape 4 Configurons maintenant le contrôle d'accès .

Sur le pare-feu ----> Contrôle d'accès , définissez comme l'image ci-dessus. Nous sélectionnons d'abord Autoriser la stratégie et choisissons Web_Service que nous venons de configurer pour le port 8080 pour le type de service. Dans l'option Source, nous sélectionnons IP Group-- Access_Client que nous avons défini auparavant. Dans la destination, nous choisissons Web_Server. ID comme 1. Cliquez ensuite sur OK.

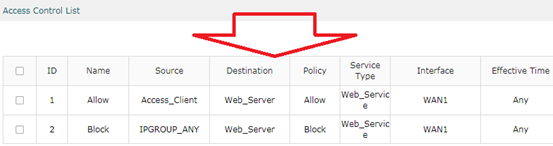

Et puis nous configurons une politique de blocage. La stratégie est Bloquer et la source est IPGROUP_ANY. N'oubliez pas de définir l'ID sur 2. Cliquez sur OK.

Après avoir terminé, il y aura deux entrées dans la liste des règles.

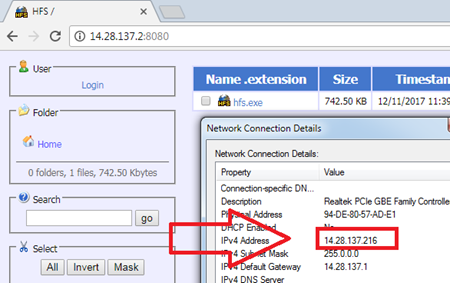

Vérification

Comme la capture d'écran ci-dessus, sur le client 14.28.137.216, nous tapons 14.28.137.2:8080. (14.28.137.2 est l'adresse WAN1) Nous constaterons qu'il peut accéder au serveur Web normalement.

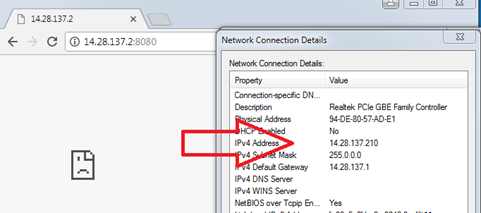

Et sur tout autre client comme 14.28.137.210, nous ne pouvons pas accéder au serveur Web. Cela fonctionne comme prévu!

Remarque:

1. L'ordre d'ID de la liste de contrôle d'accès présente la priorité et elle est importante.

2. Le TL-R600VPN ne pouvait répondre aux demandes qu'avec la version matérielle v4.

3. Pour les différentes versions matérielles des autres modèles, l'interface utilisateur sera différente. Le processus de configuration de différentes interfaces utilisateur est essentiellement le même que l'interface utilisateur de l'exemple. Manque de configuration du groupe IP, d'autres options de configuration viennent de changer de position.

Est-ce que ce FAQ a été utile ?

Vos commentaires nous aideront à améliorer ce site.

-4_1499778161810b.jpg)