Pourquoi mon Mac ne peut-il pas accéder au réseau distant après s'être connecté au serveur VPN de la passerelle Omada ?

Avec L2TP sur IPsec, le client VPN peut accéder en toute sécurité aux ressources du réseau distant. Mais vous pouvez constater qu'après la connexion au serveur VPN, les clients Windows fonctionnent bien, mais les clients Mac d'Apple Inc. ne peuvent pas accéder au réseau distant.

Pourquoi est-ce comme ça? En fait, une fois les clients Windows connectés, tout le trafic sera transféré vers le serveur VPN par défaut; tandis que les clients Mac continueront de transférer le trafic Internet vers la passerelle locale. La différence fait que les clients Windows peuvent fonctionner correctement, mais que les clients Mac ne peuvent pas accéder au réseau distant.

Comment résoudre ce problème? Voici deux options.

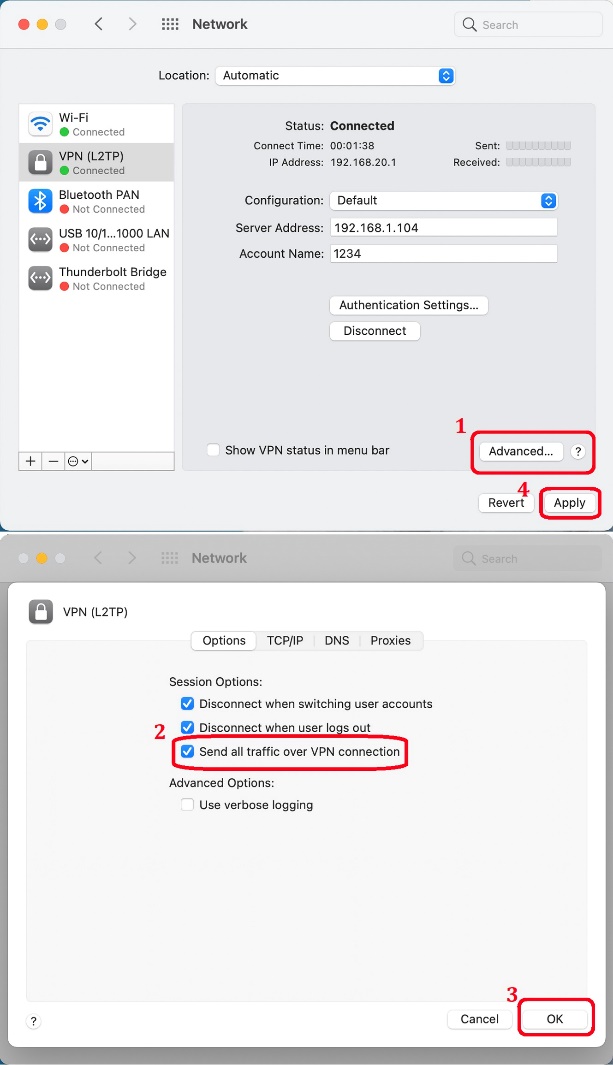

Option 1. Activez «Envoyer tout le trafic via une connexion VPN»

Étant donné que le client Windows fonctionne correctement, nous pouvons adopter la même configuration et le Mac devrait également fonctionner correctement.

Allez dans Préférences Système - Réseau, trouvez vos connexions VPN, allez dans Avancé, cochez «Envoyer tout le trafic via une connexion VPN», cliquez sur «OK», puis cliquez sur «Appliquer» pour activer les paramètres. Après la connexion, tout le trafic sera transféré vers le serveur VPN, Mac peut accéder à la fois à Internet et au réseau distant.

Option 2. Configurez un réseau de classe A ou B pour l'IP LAN et le pool IP VPN.

Modifiez l'IP LAN et le pool IP VPN en adresses de classe A ou B, de sorte que la table de routage générée après la connexion au serveur VPN garantisse qu'il peut accéder au réseau distant.

Les réseaux de classe A incluent les adresses IP: 10.0.0.0 à 10.255.255.255; tandis que le réseau de classe B comprend: 172.16.0.0 à 172.31.255.255.

Remarque: Si vous utilisez un réseau de classe B, assurez-vous que les seconds segments des adresses IP de l'IP LAN et de l'IP VPN sont identiques. Par exemple, si l'IP LAN est 172.30.30.1, le pool IP VPN doit être 172.30.XY

Par exemple, ici, nous configurons l'adresse IP LAN du routeur VPN comme 172.30.30.1/24 et le pool IP VPN comme 172.30.50.1 - 172.30.50.20 (pour le mode autonome) ou 172.30.50.1/24 (pour Omada SDN Controller ). Une fois le client VPN connecté, il obtient une adresse IP VPN en tant que 172.30.50.1.

Capture d'écran de configuration de la passerelle Omada en mode autonome.

Capture d'écran de configuration du contrôleur SDN Omada.

Articles Liés:

Comment établir un serveur L2TP par Omada Gateway en mode autonome ?

Est-ce que ce FAQ a été utile ?

Vos commentaires nous aideront à améliorer ce site.