Konfiguracja Site-to-Site IPsec VPN na routerze firmy TP-Link

Ten artykuł dotyczy:

Aby skonfigurować tunel IPsec VPN dla routerów TP-Link należy wykonać następujące kroki:

- Połączyć ze sobą urządzenia

- Zweryfikować ustawienia routera, konieczne do konfiguracji IPsec VPN

- Skonfigurować ustawienia IPsec VPN na TL-ER6120 (Router A)

- Skonfigurować ustawienia IPsec VPN na TL-R600VPN (Router B)

- Sprawdzić IPsec SA

UWAGA: W przykładzie pojawiają się urządzenia TL-ER6120 i TL-R600VPN, jednakże sposób konfiguracji IPsec VPN na routerze TL-WR842ND jest taki sam jak na TL-R600VPN

Nawiązywanie połączenia między urządzeniami

Przed konfiguracją tunelu VPN, upewnij się, że obydwa routery mają połączenie internetowe. Następnie sprawdź ustawienia VPN routerów, korzystając z poniższej instrukcji.

Weryfikowanie ustawień koniecznych do konfiguracji IPsec VPN na routerze

Aby sprawdzić wymagane ustawienia, zaloguj się na stronę zarządzania routerem.

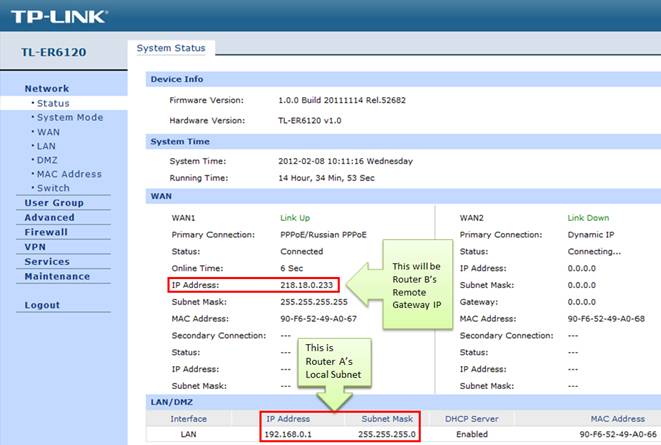

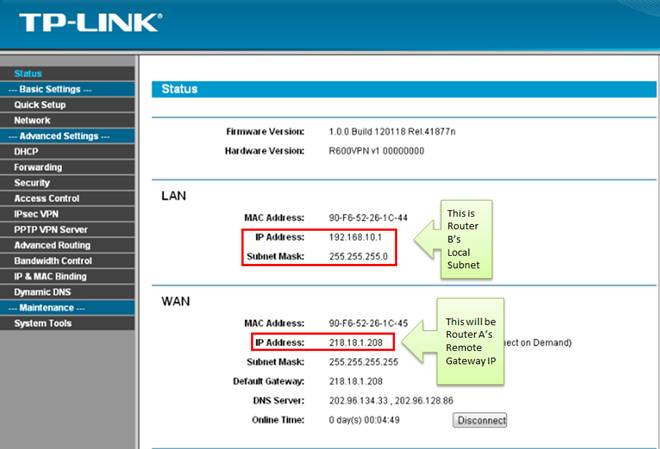

Zakładka Stan na stronie Routera A:

Zakładka Stan strony Routera B:

Konfiguracja ustawień IPsec VPN na TL-ER6120 (Router A)

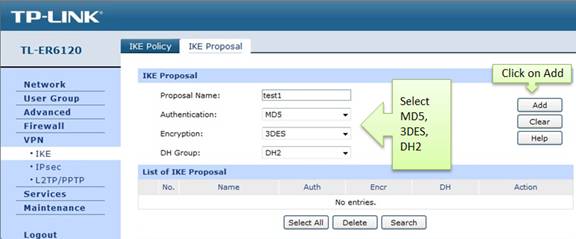

Krok 1 : Na stronie zarządzania kliknij na VPN, a następnie IKE Proposal.

W zakładce IKE Proposal, wpisz dowolną nazwę w polu Proposal Name, wybierz Authentication, Encryption and DH Group. W przykładzie zastosowaliśmy odpowiednio MD5, 3DES, DH2.

Krok 2 : Kliknij na Add.

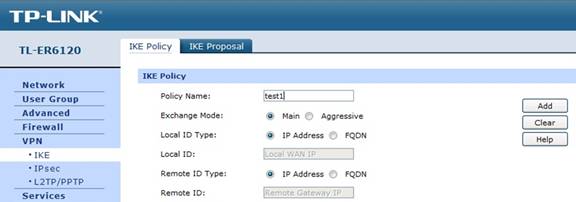

Krok 3 : Kliknij na IKE Policy, wpisz dowolną nazwę w Policy Name, wybierz Exchange Mode. W przykładzie zastosowaliśmy tryb Main. Wybierz IP Address w polu ID Type.

Uwaga:

1. Jeśli któryś z routerów umiejscowiony jest za urządzeniem z NAT, w polu Local i Remote ID Type ustaw FQDN. Dla FQDN, Local i Remote ID może być dowolnym ciągiem znaków, ale upewnij się, że Local ID pierwszego routera jest taki sam jak Remote ID drugiego. Przykładowo, gdy dla urządzenia A Local ID to "string1”, a Remote ID to “string2”, dla urządzenia B Local ID ustawiamy na “string2”, a Remote ID na “string1”.

- Jeśli jedną ze stron jest TL-R600VPN, konieczne może być korzystanie z trybu "aggressive" na obu urządzeniach, gdyż FQDN obsługiwany jest tylko w tym trybie.

3. Także przekierowywanie portów (port UDP 500 i 4500) przedniego NAT jest konieczne, jeżeli występuje.

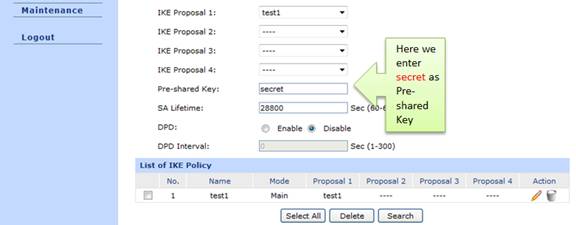

Krok 4 : W poniższym przykładzie, w polu IKE Proposal 1 wybieramy test1. Pola Pre-shared Key and SA Lifetime wypełnij stosownie, DPD natomiast ustaw na disabled.

Krok5 : Kliknij na Add.

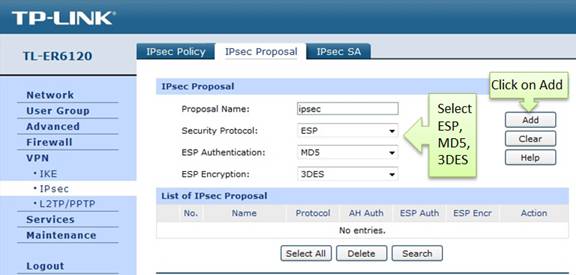

Krok 6 : Kliknij na zakłądkę IPsec w menu po lewej stronie, następnie na IPsec Proposal. Wybierz stosowne Security Protocol, ESP Authentication i ESP Encryption, aby uruchomić tunel VPN. W przykładzie posługujemy się odpowiednio ESP, MD5 i 3DES.

Krok 7 : Kliknij na Add.

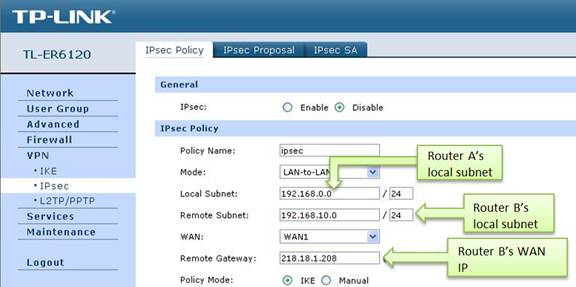

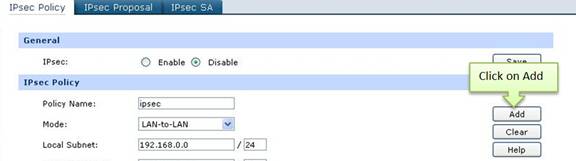

Krok 8 : Kliknij na IPsec Policy, wpisz dowolne Policy Name, a Mode ustaw na LAN-to-LAN. Uzupełnij pola Local Subnet i Remote Subnet.

Krok 9 : Wybierz sieć WAN, z której korzystasz i uzupełnij pole Remote Gateway. W poniższym przykładzie, Remote Gateway to adres IP Routera B w sieci WAN (218.18.1.208).

Krok 10 : W polu Policy Mode wybierz IKE.

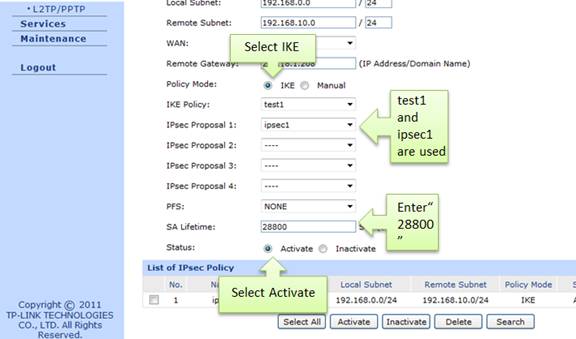

Krok 11 : W polu IKE Policy, wybierz używany test1.

Krok 12 : W polu IPsec Proposal korzystamy z ipsec1 w poniższym przykładzie.

Krok 13 : W polu PFS ustaw NONE, natomiast w polu SA Lifetime wpisz “28800” lub inny odpowiedni ciąg.

Krok 14 : W polu Status ustaw Activate

Krok 15 : Kliknij na Add.

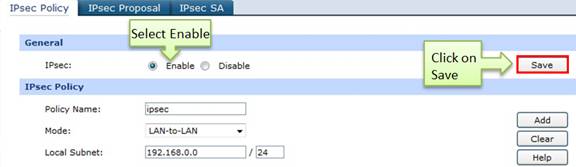

Krok 16 : Wybierz Enable, następnie kliknij na Save.

Konfiguracja ustawień IPsec VPN na TL-R600VPN (Router B)

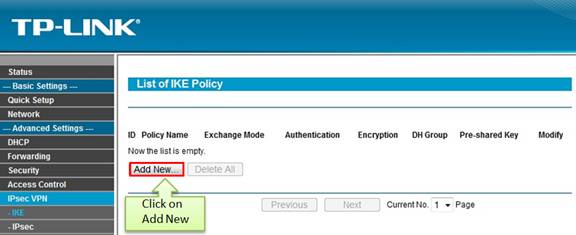

Krok 1 : Przejdź do IPsec VPN -> IKE, kliknij na Add New

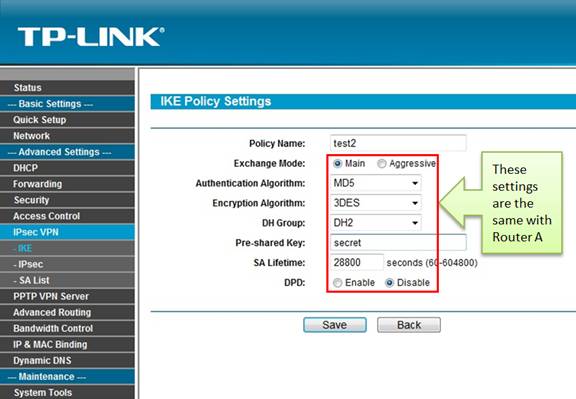

Krok 2 : Wpisz dowolne Policy Name, w przykładzie stosujemy test2. W polu Exchange Mode wybierz Main.

Krok 3 : Authentication Algorithm i Encryption Algorithm są takie same jak dla Routera A. W przykłądzie posługujemy się MD5 i 3DES.

Krok 4 : W polu DH Group wybierz DH2, tak samo jak dla Routera A.

Krok 5 : Uzupełnij Pre-share Key and SA Lifetime, upewniając się, że są takie same jak dla Routera A.

Krok 6 : Kliknij na Save.

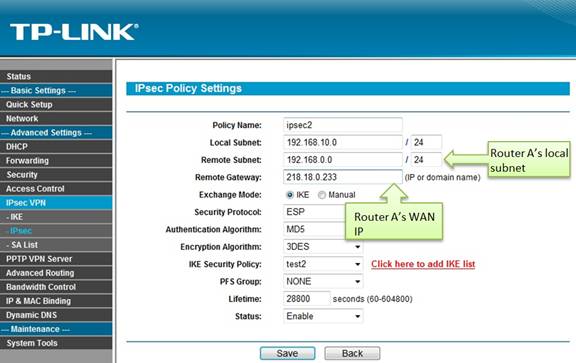

Krok 7 : Kliknij na IPsec po lewej stronie, następnie wybierz Add New.

Krok 8 : Wpisz Policy Name. W przykładzie używamy ipsec2.

Krok 9 : Wpisz Local Subnet i Remote Subnet, a następnie Remote Gateway, czyli adres IP Router A w sieci WAN (218.18.0.233).

Krok 10 : W polu Exchange mode, wybierz IKE. W polu Security Protocol, stosujemy natomiast ESP.

Krok 11 : Authentication Algorithm i Encryption Algorithm są takie same jak dla Routera A. W poniższym przykładzie ustawiamy MD5 i 3DES.

Krok 12 : W polu IKE Security Policy używamy test2 w poniższym przykładzie.

Krok 13 : W polu PFS ustaw NONE, natomiast w polu SA Lifetime wpisz “28800” lub inny odpowiedni ciąg.

Krok 14 : W polu Status wybierz Enable.

Krok 15 : Kliknij na Save.

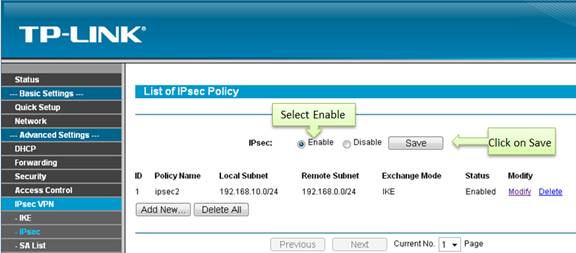

Krok 16 : Uruchom IPsec, a następnie kliknij na Save.

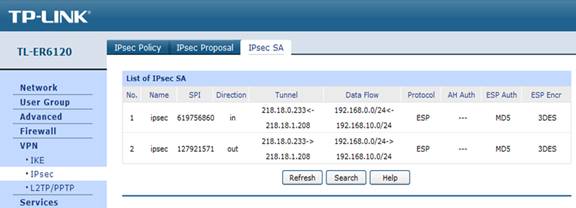

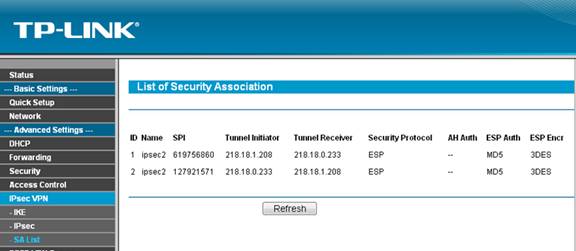

Sprawdzanie działania IPsec SA

Router A:

Router B:

Czy ten poradnik FAQ był pomocny?

Twoja opinia pozwoli nam udoskonalić tę stronę.

z United States?

Uzyskaj produkty, wydarzenia i usługi przeznaczone dla Twojego regionu.