如何透過 Omada 路由器建立 SSL VPN 伺服器(控制器模式)

使用者應用場景

SSL VPN 利用使用者名稱和密碼進行驗證和登入,網路管理員可分配不同資源到不同類型的使用者,同時使用多個來源連接使用者。透過 VPN 管理和限制使用者可存取的服務,讓管理更加輕鬆。依據下列網路拓樸,在 SSL VPN 伺服器上建立三個不同權限的帳號達到不同需求。

帳號 1:VPN 用戶端透過 VPN 伺服器實現 Proxy 上網服務

帳號 2:VPN 用戶端只能存取 VLAN 20,但無法存取 VLAN 30

帳號 3:VPN 用戶端和伺服器後端的設備只能透過 ICMP 協定互通

設定

本次教學使用控制器 v5.15 版本作為範例說明。

步驟 1. 啟用 SSL VPN 伺服器。

前往 設定 --> SSL VPN,啟用 SSL VPN 伺服器。在此頁面上,選擇 WAN 為 WAN/LAN4,在 虛擬 IP 範圍 的欄位填入 10.10.10.10 - 10.10.10.100。主要 DNS 設定為 8.8.8.8(您可以依據需求進行設定),接著點擊 套用 儲存設定。

步驟 2. 建立隧道資源。

在上方分頁切換到 資源管理,點擊 建立新的隧道資源 建立兩條隧道資源。

在跳出的視窗中,AllowVLAN20 使用 IP 位址限制來源;AllowICMP 使用 ICMP Protocol 限制來源。

步驟 3. 建立來源群組。

接續在頁面下方找到 資源群組,點擊建立新的資源群組 將在步驟 2 建立的兩個隧道資源套用在兩個不同資源群組中。

注意:此處有兩個預設的資源群組 Group_LAN 和 Group_ALL。Group_LAN 是指 Server 後端所有內網設備和裝置,Group_ALL 則包含所有存取內網和外網的資源。

步驟 4. 建立使用者群組。

在上方分頁切換到 使用者群組,點擊 建立新的使用者群組,建立一個使用者群組,其來源群組屬於 Group_ALL。請注意若您想實測用戶端 Proxy 上網之應用,來源群組請選擇 Group_ALL。

步驟 5. 建立使用者。

接著切換分頁到 使用者列表,點擊 建立新的使用者 來建立對應至 AllowALL 使用者群組的使用者帳號。您可以依據需求設定使用者名稱和密碼。

步驟 6. 建立其他使用者。

重複步驟 4 和 5 建立 AllowVLAN20 和 AllowICMP 使用者群組,分別綁定對應使用者帳號至這兩個使用這群組。

設定完成後,建立的使用者資訊將顯示在使用者列表頁面上。

步驟 7. 匯出憑證。

在上方分頁中回到 SSL VPN 伺服器 ,在下方點擊 匯出憑證 匯出設定檔,用戶端可使用此憑證設定檔連接至 VPN 伺服器。

驗證流程

在 VPN 用戶端上使用 OpenVPN App,匯入憑證,並輸入對應的使用者名稱和密碼進行連接。

帳號 1:VPN Client 透過 VPN Server 實現 Proxy 上網;

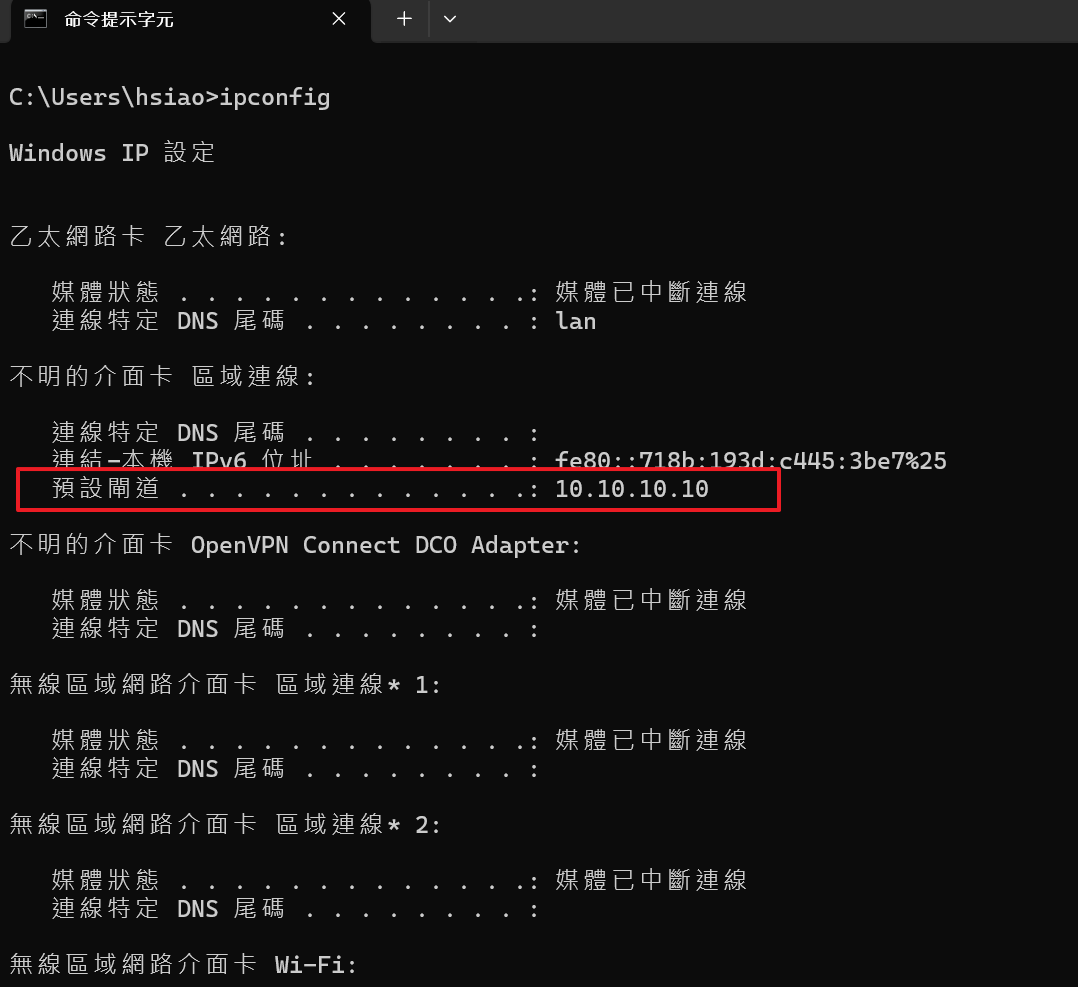

成功連線後,伺服器會分配 VPN 用戶端一個 10.10.10.10 的 IP 位址。當用戶端存取 8.8.8.8 時,第一個 hop 為 VPN Tunnel。由於資料受到加密,對應 IP 位址無法被解析。第二個 hop 為 VPN Server 的預設閘道,且所有通過 VPN Tunnel 的 client 數據將透過 VPN Tunnel 實現 Proxy 上網。

前往 洞察 --> VPN 狀態-->SSL VPN,Client 連線相關資訊將顯示在此。

帳號 2:VPN 用戶端只能存取 VLAN 20,但無法存取 VLAN 30

依照相同步驟進行 VPN 撥接流程,在成功連線後,伺服器分配給 VPN 用戶端 IP 位址 10.10.10.12。VPN 用戶端可以 Ping VLAN 20(192.168.20.100)中的設備,但無法 Ping VLAN 30(192.168.30.100)中的設備。與此同時,路由器的管理介面可透過 192.168.20.1 存取。

帳號 3:VPN 用戶端和伺服器後端的設備、裝置只能透過 ICMP 協定通訊。

依照相同步驟進行 VPN 撥接流程,在成功連線後,伺服器分配給 VPN 用戶端 IP 位址10.10.10.13。VPN 用戶端可以 Ping VLAN 20(192.168.20.100)中的設備,以及 VLAN 30(192.168.30.100)中的設備。但無法透過 192.168.20.1 存取路由器的管理介面。

要了解各項功能和設定的更多詳細資訊,請前往 檔案下載 下載您的產品的手冊。

這篇faq是否有用?

您的反饋將幫助我們改善網站